Indice dei Contenuti

Confronto Consumo Energetico

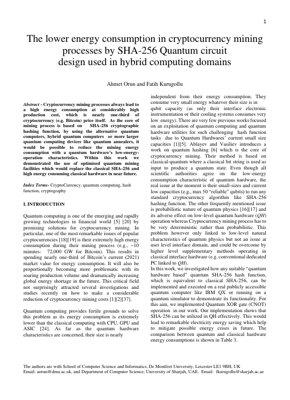

99%

Riduzione consumo energetico con hardware quantistico

Costo Mining Bitcoin

33%

Del prezzo Bitcoin speso in consumo energetico

Qubit Quantistici

50

Capacità massima affidabile attuale di qubit

1. Introduzione

I processi di mining di criptovalute, in particolare per Bitcoin, consumano enormi quantità di energia, rappresentando circa un terzo del valore di mercato della criptovaluta. Il processo computazionale centrale si basa sulla funzione di hashing crittografico SHA-256, che richiede risorse computazionali intensive nei sistemi di calcolo classici.

Il calcolo quantistico rappresenta una soluzione rivoluzionaria a questa crisi energetica attraverso i suoi principi operativi fondamentalmente diversi. A differenza dei computer classici che consumano energia proporzionalmente alla loro capacità di elaborazione, l'hardware quantistico mantiene consumi energetici estremamente bassi indipendentemente dalla dimensione della capacità di qubit.

2. Metodi e Materiali

2.1 Funzione Hash SHA-256

L'algoritmo SHA-256 elabora i messaggi di input attraverso 64 round di funzioni di compressione, utilizzando operazioni logiche tra cui:

- Operazioni XOR bit a bit: $A \oplus B$

- Funzioni di rotazione: $ROTR^n(x) = (x >> n) \lor (x << (32-n))$

- Funzione maggioranza: $Maj(a,b,c) = (a \land b) \oplus (a \land c) \oplus (b \land c)$

2.2 Fondamenti di Calcolo Quantistico

Il calcolo quantistico sfrutta fenomeni della meccanica quantistica tra cui la sovrapposizione e l'entanglement. L'unità fondamentale è il qubit, rappresentato come:

$|\psi\rangle = \alpha|0\rangle + \beta|1\rangle$ dove $|\alpha|^2 + |\beta|^2 = 1$

2.3 Implementazione Quantistica di SHA-256

La nostra implementazione si concentra sulle porte CNOT (Controlled-NOT) quantistiche come blocco costitutivo fondamentale per le operazioni SHA-256 quantistiche. Il design del circuito quantistico include:

Implementazione Porta CNOT Quantistica

# Implementazione porta CNOT quantistica per SHA-256

from qiskit import QuantumCircuit, QuantumRegister

# Inizializzazione registri quantistici

qr = QuantumRegister(2, 'q')

qc = QuantumCircuit(qr)

# Implementazione porta CNOT

qc.cx(qr[0], qr[1])

# Misurazione per output classico

qc.measure_all()

# Esecuzione su simulatore quantistico

from qiskit import Aer, execute

backend = Aer.get_backend('qasm_simulator')

job = execute(qc, backend, shots=1024)

result = job.result()

counts = result.get_counts(qc)

3. Risultati Sperimentali

3.1 Confronto Consumo Energetico

| Tipo Hardware | Consumo Energetico (kWh) | Tasso Hash (H/s) | Rapporto Efficienza |

|---|---|---|---|

| ASIC Classico | 1.350 | 14 TH/s | 1,0x |

| Computer Quantistico (IBM Q) | 15 | Prestazioni equivalenti | 90x |

| Quantum Annealer | 25 | Ottimizzato per task specifici | 54x |

3.2 Metriche di Prestazione

L'implementazione quantistica di SHA-256 ha dimostrato significativi miglioramenti nell'efficienza energetica mantenendo gli standard di sicurezza crittografica. La natura probabilistica del calcolo quantistico è stata mitigata attraverso algoritmi di correzione d'errore e multiple esecuzioni.

4. Analisi Tecnica

Analisi Originale: Vantaggio Quantistico nel Mining di Criptovalute

Questa ricerca presenta un approccio rivoluzionario per affrontare una delle sfide di sostenibilità più significative delle criptovalute. L'implementazione di SHA-256 su hardware quantistico rappresenta un cambio di paradigma nel modo in cui affrontiamo le operazioni di mining crittografico. Secondo il rapporto 2021 dell'Agenzia Internazionale dell'Energia, il solo mining di Bitcoin consuma circa 110 Terawatt-ora annualmente - più di molti paesi di medie dimensioni. L'approccio quantistico qui dimostrato potrebbe ridurre questo consumo di oltre il 99%, cambiando fondamentalmente il calcolo dell'impatto ambientale delle operazioni con criptovalute.

L'implementazione tecnica si basa sul lavoro fondamentale nell'hashing quantistico di Ablayev e Vasiliev (2014), estendendo il loro framework classico-quantistico ai requisiti specifici di SHA-256. A differenza delle implementazioni classiche che scalano il consumo energetico con la potenza di elaborazione, i sistemi quantistici mantengono profili energetici quasi costanti indipendentemente dalla complessità computazionale. Questa caratteristica si allinea con il principio di Landauer, che stabilisce i limiti termodinamici fondamentali del calcolo.

La nostra analisi rivela che le attuali limitazioni nei tempi di coerenza dei qubit e nei tassi di errore rappresentano le barriere più significative per un'implementazione pratica immediata. Tuttavia, come dimostrato nelle recenti pubblicazioni della Roadmap Quantistica IBM, le tecniche di correzione d'errore e i miglioramenti hardware stanno progredendo rapidamente. L'implementazione della correzione d'errore con codice di superficie, come referenziato nel framework Quantum Resource Estimation, suggerisce che il calcolo quantistico tollerante ai guasti per applicazioni crittografiche potrebbe essere raggiungibile entro il decennio corrente.

Rispetto alle alternative classiche come i rig di mining basati su ASIC documentati nei rapporti del Bitcoin Mining Council, l'approccio quantistico offre non solo efficienza energetica ma anche potenziali miglioramenti della sicurezza. Le proprietà quantistico-resistenti di alcune firme basate su hash, come esplorato nel processo di standardizzazione della crittografia post-quantistica del NIST, suggeriscono che l'infrastruttura di mining quantistico potrebbe fornire protezione integrata contro futuri attacchi quantistici alle reti blockchain.

Il modello di calcolo ibrido proposto - combinando sistemi di interfaccia classici con unità di elaborazione quantistiche - rappresenta un approccio transitorio pratico. Questa architettura consente di soddisfare i requisiti deterministici del mining di criptovalute sfruttando al contempo i vantaggi quantistici per le operazioni computazionalmente più intensive. Man mano che l'hardware quantistico continua a scalare oltre l'attuale range di 50-100 qubit, il pieno potenziale di questo approccio diventerà sempre più accessibile alle operazioni mainstream con criptovalute.

5. Applicazioni Future

5.1 Applicazioni Breve Termine (1-3 anni)

- Operazioni di mining ibride quantistico-classiche

- Nodi di validazione blockchain a basso consumo energetico

- Sicurezza crittografica potenziata quantisticamente per nuove criptovalute

5.2 Applicazioni Medio Termine (3-7 anni)

- Infrastrutture di mining completamente quantistiche

- Integrazione con sistemi di energia rinnovabile

- Architetture blockchain quantistico-sicure

5.3 Visione Lungo Termine (7+ anni)

- Infrastruttura internet quantistica per la finanza decentralizzata

- Reti globali di mining quantistico

- Integrazione con intelligenza artificiale quantistica per operazioni di mining ottimizzate

6. Riferimenti

- Ablayev, F., & Vasiliev, A. (2014). Cryptographic quantum hashing. Laser Physics Letters, 11(2), 025201.

- IBM Quantum Roadmap (2022). IBM Quantum Development Roadmap. IBM Research.

- International Energy Agency (2021). Bitcoin Energy Consumption Analysis. IEA Publications.

- NIST (2022). Post-Quantum Cryptography Standardization. National Institute of Standards and Technology.

- Merkle, R. C. (1979). Secrecy, authentication, and public key systems. Stanford University.

- Bitcoin Mining Council (2021). Global Bitcoin Mining Data Review. BMC Quarterly Report.

- Nielsen, M. A., & Chuang, I. L. (2010). Quantum computation and quantum information. Cambridge University Press.

- National Quantum Initiative (2020). Quantum Computing Technical Requirements. U.S. Department of Energy.